Armis güvenlik ekibi,

Cisco CDP (Cisco Discovery Protocol) protokolünden kaynaklanan 5 kritik

güvenlik zafiyeti keşfetti. CDP; bir Cisco cihazının, aynı ağda bulunan diğer

Cisco cihazlarına ait bilgileri keşfetmesi için geliştirilmiş olan bir 2.

katman protokolüdür. Bu protokol router, switch, IP telefonları, kameralar

dahil olmak üzere neredeyse tüm Cisco cihazlarına uygulanır.

CDPwn olarak adlandırılan bu zafiyetlerin 4 tanesi RCE (Remote Code Execution) ve 1 tanesi DOS (Denial-of-Service) zafiyeti olarak belirtildi. CDPwn güvenlik zafiyetlerinin listesi aşağıda yer almaktadır.

- Cisco NXOS CDP RCE zafiyeti (CVE-2020-3119)

- Cisco IOS XR String biçiminden kaynaklanan CDP zafiyeti (CVE-2020-3118)

- Cisco IP Phone Stack Overflow zafiyeti (CVE-2020-3111)

- Cisco IP kameralarını etkileyen DeviceID TLV Heap Overflow zafiyeti (CVE-2020-3110)

- Cisco FXOS, IOS XR ve NX-OS yazılımlarını etkileyen CDP DOS zafiyeti (CVE-2020-3120)

Bu zafiyetlerden

yararlanabilen saldırganlar aşağıdaki işlemleri gerçekleştirebilirler.

- Ağ segmentasyonunun kesilmesi

- Bir kuruma ait olan router ve switch cihazları aracılığıyla veri aktarımı yapılması

- Bir kuruma ait olan switch cihazlarından yararlanarak MITM saldırıları gerçekleştirilmesi ve diğer cihazlara erişim sağlanması

- IP telefonlarından gelen aramaların ve IP kameralarından gelen video yayınlarının sızdırılması

Armis güvenlik ekibi, keşfettikleri bu güvenlik zafiyetlerini 29 Ağustos 2019 tarihinde Cisco’ya bildirdiler ve zafiyetlerin giderilmesi için Cisco ile birlikte çalıştılar. Yapılan çalışmaların ardından Cisco, zafiyetten etkilenen tüm cihazlar için güvenlik güncelleştirmeleri yayınladı. Saldırılardan etkilenmemek için en kısa sürede güvenlik güncelleştirmelerinin yapılması önerilmektedir.

Microsoft Şubat Ayı Güvenlik Yamaları Yayınlandı

Microsoft, Şubat 2020 güncelleştirmelerinde

toplamda 99 yeni zafiyet için yama yayınladı. Yayınlanan zafiyetlerin 12 tanesi

kritik ve 87 tanesi önemli olarak belirtildi. Microsoft, geçen ay Internet

Explorer tarayıcısında çıkan sıfırıncı gün zafiyeti ile ilgili yama yayınlamadığını,

sadece zafiyetin giderilmesi için alınması gereken önlemleri anlatan bir öneri

yayınladığını belirterek kullanıcıları uyardı. Internet Explorer’da ortaya

çıkan sıfırıncı gün zafiyetini kullanan bir saldırgan uzaktan komut

çalıştırabilir.

Microsoft Windows’un bütün sürümlerini etkileyen CVE-2020-0662 kodlu zafiyet, bir saldırganın domain ağında elde ettiği bir kullanıcının hesabıyla, hedef makinede yüksek yetkilerle uzaktan komut çalıştırmasına olanak veriyor. Açıklanan zafiyetlerden CVE-2020-0681 ve CVE-2020-0734 kodlu güvenlik açıkları ise Windows Remote Desktop Client’ta uzaktan kod yürütmeye olanak veriyor. Zafiyetleri kullanabilmek için saldırganın bir sunucuyu denetlemesi ve ardından kullanıcıyı bu sunucuya yönlendirmesi gerekiyor. Saldırgan kişi hedef kullanıcıyı kötü amaçlı sunucuya yönlendirmek için sosyal mühendislik yöntemleri kullanabilir.

CVE-2020-0729 kodlu zafiyet, Microsoft Windows işletim sisteminin LNK kısa yollarını ayrıştırma biçiminde ortaya çıkan ve saldırgana uzaktan kod yürütme imkanı veren kritik bir zafiyettir. CVE-2020-0689 kodlu zafiyet ise, güvenli önyükleme işleminde güvenlik özelliği atlatma zafiyetidir. Saldırganın güvenli önyüklemeyi atlayarak sisteme güvenilir olmayan yazılımlar yüklemesine olanak verir. Sistemlerin zafiyetlerden etkilenmemesi için, Microsoft’un yayımlamış olduğu yamaların yüklenmesi gerekmektedir.

6.5 Milyon İsrailli Seçmenin Kişisel Bilgileri Sızdı

İsrail’de tüm siyasi partiler, yapılacak

seçimler öncesi seçmenlerin kişisel bilgilerini üçüncü şahıslarla paylaşmamak

üzere almakta ve seçimler bittikten sonra vatandaşlara ait bütün kişisel

bilgilerini silmektedir. İsrail Başkanı Benjamin Netanyahu’nun iktidardaki

siyasi partisi Likud’un seçim kampanyalarını yürüttüğü web sitesindeki yetersiz

güvenlik önlemleri, 6.5 milyon seçmenin kişisel bilgilerinin sızmasına neden

oldu.

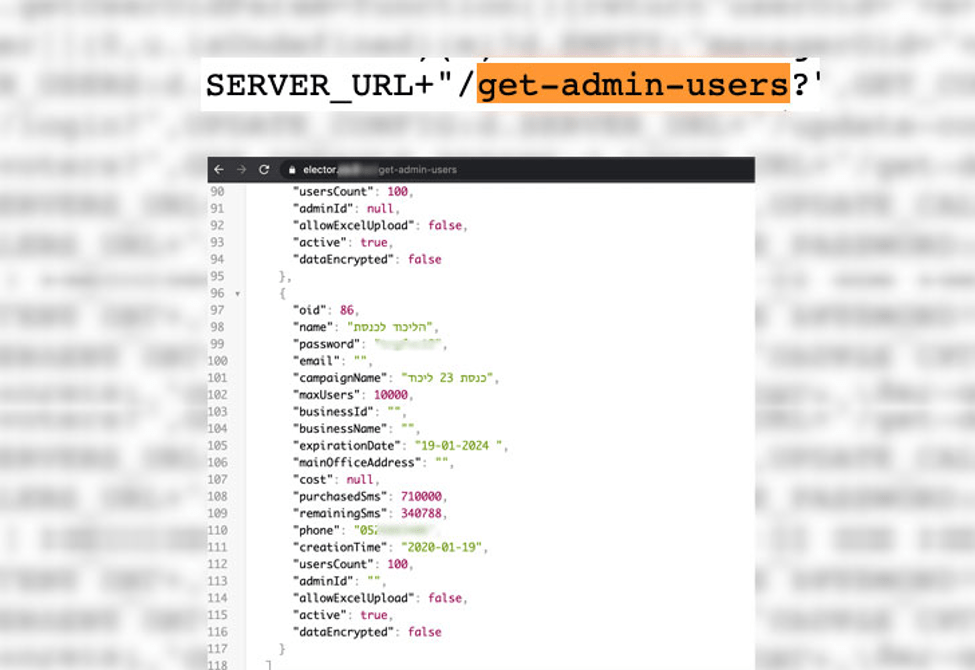

Güvenlik açığını açıklayan güvenlik araştırmacısı Ran Bar-Zik, web sitesinin HTML kaynak kodunda listelenen ve herhangi bir yetki kontrolü bulunmayan API endpoint’i üzerinden, admin panelinde kayıtlı kullanıcıların kullanıcı adlarına ve parolalarına erişilebildiğini söyledi ve güvenlik açığından faydalanarak elde edilen kimlik bilgileriyle 6.5 Milyon seçmenin kişisel verilerinin bulunduğu veritabanına erişilebildiğini açıkladı.

Veritabanı, İsrailli 6.453.254 seçmenin ismi, kimlik bilgileri, kayıtlı adresi, telefon numarası, anne adı, baba adı gibi kişisel verileri içeriyor. İsrail medyasına göre, seçmen web sitesini geliştiren yazılım şirketi güvenlik açığını kapattı ancak bu zamana kadar kaç kişinin bu verilere eriştiğini doğrulayamadı.

Adobe, 5 Yazılımı İçin Güvenlik Güncellemesi Yayınladı

Adobe, 35’i kritik seviyede olmak üzere toplam 42 güvenlik açığı için güncelleme yayınladı. Güncelleştirme yayınlanan Adobe uygulamaları aşağıda listelendi:

- Adobe Framemaker

- Adobe Acrobat and Reader

- Adobe Flash Player

- Adobe Digital Edition

- Adobe Experience Manager

Yayınlanan güncelleştirmeler ile, Adobe Framemaker uygulamasında buffer error, heap overflow, memory corruption ve code execution gibi saldırılara neden olabilecek 21 tane güvenlik zafiyeti ve Adobe Acrobat/Adobe Reader yazılımlarında ise kritik seviyede 12 tane code execution zafiyeti, yüksek seviyede 3 tane bilgi ifşası ve orta seviyede 1 tane memory leak (bellek sızıntısı) hatası giderildi.

Güvenlik açısından dünyadaki en kötü şöhrete sahip Adobe Flash Player için yayınlanan güncelleme ile de 1 tane kritik code execution zafiyetinin giderildiği belirtildi. Adobe Flash Player’deki bu zafiyeti kullanan bir saldırgan Windows, Linux ve ChromeOS tabanlı bilgisayar sistemlerini ele geçirebiliyor.

Bu uygulamalardaki zafiyetlerin yanı sıra, Adobe Digital Edition uygulamasında bulunan kritik seviyede code execution zafiyeti ile yüksek seviyede bir bilgi ifşası ve Adobe Experience Manager uygulamasının 6.4 ve 6.5 sürümlerini etkileyen bir adet DoS (Denial of Service) zafiyeti giderildi.

Zafiyetlerden etkilenmemek için yayınlanan

güncelleştirmelerin acilen yapılması önerilmektedir. Eğer güncelleştirmeler

otomatik olarak yüklenmediyse, yukarıda bahsedilen Adobe yazılımlarındaki “Help

→ Check for Updates” özelliği seçilerek manuel olarak güncelleştirmeler

yüklenebilir.

Blog yazısını paylaş

Kopyalandi