F5’in BIG-IP ağ aygıtında CVSS derecesi 10 üzerinden 10 olan kritik bir RCE güvenlik açığı tespit edildi. Güvenlik araştırmacıları, güvenlik açığının giderilmesi için işletmeler ve hükümetlere güvenlik tavsiyelerinde bulundu. CVE-2020-5902 kodlu RCE güvenlik açığı, saldırganın hedef sistem üzerinde uzaktan komut çalıştırma, dosya silme ve ekleme, servisleri devre dışı bırakma gibi işlemleri gerçekleştirmesine olanak sağlıyor. Ayrıca, güvenlik araştırmacıları tarafından BIG-IP yapılandırma arabiriminde CVE-2020-5903 kodlu XSS güvenlik açığı da tespit edildi.

Güvenlik araştırmacısı, CVE-2020-5902 kodlu güvenlik açığını BIG-IP Application Delivery Controller (ADC)’ın yapılandırma için kullandığı Traffic Management User Interface (TMUI) yardımcı uygulamasında bulduğunu belirtti. Buna göre bir saldırgan, kimlik doğrulama yapmadan güvenlik açığından etkilenen sunuculara kötü amaçlı bir HTTP isteği göndererek uzaktan kod çalıştırabiliyor. Haziran 2020 itibariyle dünyada 8.000’den fazla sistemin online olup güvenlik açığından etkilendiği belirtildi. Etkilenen sistemlerin %40’ının ABD, %16’sının ÇİN lokasyonlu olduğu belirtildi. Güvenlik açığından etkilenen BIG-IP sürümleri, 11.6.x, 12.1.x, 13.1.x, 14.1.x, 15.1.x ve 15.1.x olarak belirtildi. Sistemlerin güvenlik açığından etkilenmemesi için etkilenen sürümlerin yayınlanan BIG-IP 11.6.5.2, 12.1.5.2, 12.1.3.4, 14.1.2.6, 15.1.0.4 sürümlerine yükseltilmesi gerekiyor. Ayrıca, AWS (Amazon Web Services), Azure, GCP ve Alibaba gibi Cloud hizmetlerini kullanan kullanıcılar için BIG-IP Virtual Edition için yayınlanan son sürümlere yükseltilmelidir.

PAN-OS’da Kritik Zafiyet Bulundu

PAN-OS, Palo Alto Networks tarafından yeni nesil güvenlik duvarlarında kullanılan özel bir işletim sistemidir. Palo Alto Networks, PAN-OS’ta bulunan kritik bir authentication bypass (CVE-2020-2021) zafiyeti ile ilgili belge yayınladı. Palo Alto Networks bu belgede, zafiyetin SAML kimlik doğrulamasından kaynaklandığını ve zafiyetten yararlanmak isteyen bir saldırganın, zafiyetli sunucuya ağ erişimi olmasının yeterli olduğunu belirtti.

İmzaların yanlış bir şekilde doğrulanmasından kaynaklanan bu zafiyet için 10 üzerinden 9.6 CVSS puanı belirlendi. Palo Alto Networks, SAML kimlik doğrulamasının aktif olması ve ‘Validate Identity Provider Certificate’ seçeneğinin devre dışı bırakılması durumunda, kimliği doğrulanmamış bir saldırganın korunan kaynaklara erişebileceğini belirtti. Korunan kaynaklar aşağıda listelenmektedir:

- GlobalProtect Gateway

- GlobalProtect Portal

- GlobalProtect Clientless VPN

- Authentication and Captive Portal

- PAN-OS next-generation firewalls (PA-Series, VM-Series) ve Panorama web arayüzü,

- Prisma Access

Zafiyetten yararlanan bir saldırgan; GlobalProtect Gateway, GlobalProtect Portal, Clientless VPN, Captive Portal ve Prisma Access kaynaklarına erişim sağlayabilmesine rağmen bu kaynakların kontrolünü ele geçiremiyor. Ancak PAN-OS ve Panorama’nın web arayüzüne erişim sağlayan bir saldırgan, bu kaynaklar üzerinde yönetici olarak oturum açabiliyor. Zafiyet; PAN-OS 9.1.3 sürümünden önceki PAN-OS 9.1 sürümlerini, PAN-OS 9.0.9 sürümünden önceki PAN-OS 9.0 sürümlerini, PAN-OS 8.1.15 sürümünden önceki PAN-OS 8.1 sürümlerini ve PAN-OS 8.0 sürümünü etkiliyor. Saldırılardan etkilenmemek için, SAML kimlik doğrulamasının ‘Identity Provider Certificate’ olarak ayarlandığından emin olunmalı ve PAN-OS işletim sistemi 8.1.15, 9.0.9 veya 9.1.3 sürümlerine yükseltilmelidir.

Citrix Ürünlerinde Kritik Zafiyetler Bulundu

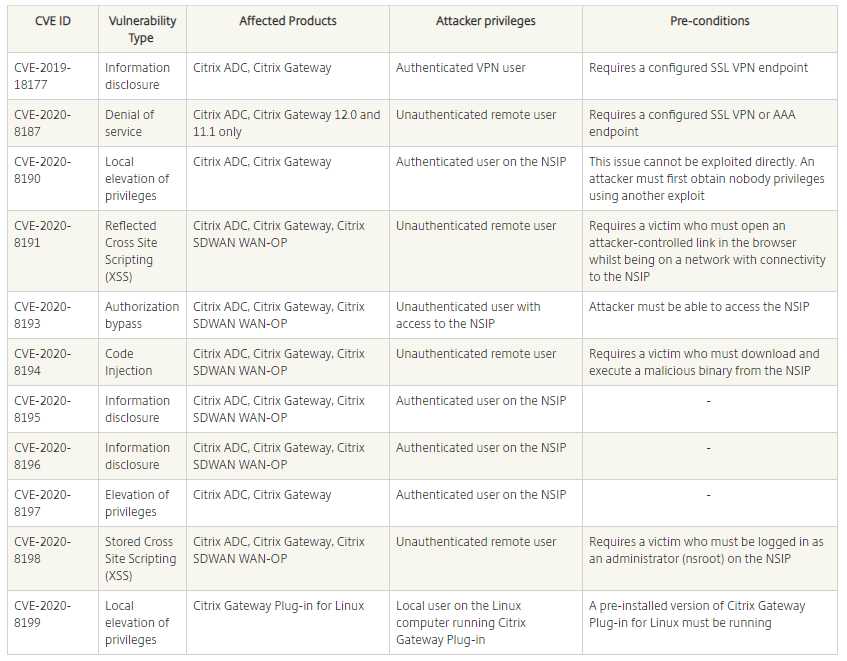

Citrix yaptığı açıklamada bazı ürünlerinde kimlik doğrulama, kod injection, bilgi ifşaları ve hizmet reddine neden olan zafiyetler bulunduğunu açıkladı. Yapılan açıklamada zafiyetlerin Citrix SD-WAN WANOP cihazlarının, 4000-WO, 4100-WO, 5000-WO ve 5100-WO modellerini etkilemekte olduğu belirtildi. Saldırganlar bu zafiyetleri kullanılarak hedef sisteme bağlı bilgisayarları ele geçirebiliyor. Citrix Şirketi yaptığı açıklamada, Citrix Gateway Eklentisinin yüklü olduğu Linux işletim sistemlerinde oturum açmış bir kullanıcının hak ve yetki yükseltmek için kullanabileceği bir güvenlik zafiyeti olduğu belirtti. Aşağıda Citrix’in açıkladığı zafiyetlerin tam listesi verilmiştir;

Citrix tarafından yayınlanan yama ile zafiyetler giderildi. Zafiyetlere karşı alınabilecek önemler listesine buradan ulaşabilirsiniz.

Apache Guacamole’de Kritik Zafiyetler Bulundu

VNC, RDP ve SSH gibi protokolleri destekleyen, Linux ve Windows makinelere uzaktan bağlantı erişimi ve yönetimi sağlayan açık kaynak RDP gateway yazılımı Apache Guacamole’de kritik güvenlik zafiyetleri bulundu. Bulunan güvenlik açıkları, saldırganın Guacamole sunucusunu ele geçirmesine ve Guacamole sunucusuna bağlı oturumları kontrol etmesine olanak sağlıyor.

Covid-19 ile birlikte çoğu şirketin uzaktan çalışmaya geçmesi Guacamole gibi RDP çözümlerini daha da kritik hale getiriyor. Saldırgan Guacamole sunucusunu ele geçirdikten sonra, gateway’e gelen oturumları dinleyebiliyor, kullanıcıların kimlik bilgilerini kaydedebiliyor ve Guacamole a bağlı diğer bilgisayarları kontrol etmek için yeni oturumlar başlatabiliyor.

Bir saldırganın Guacamole sunucusunu ele geçirmesi için kullanabileceği zafiyetler aşağıdaki gibidir:

- Bilgi ifşası (CVE-2020-9497)

- FreeRDP’de Out-of-bounds reads

- Guacamole’de Memory Corruption (CVE-2020-9498)

Bu güvenlik zafiyetlerinden etkilenmemek için Apache Guacamole’un en güncel versiyona yükseltilmesi ve uzaktan çalışmanın beraberinde getirdiği yazılımlarda bu tür zafiyetlerin ortaya çıkabileceğinin göz önünde bulundurulması gerekiyor. Zafiyetlerin teknik detaylarına buradan ve CheckPoint Research ekibinin örnek bir saldırıyı gösterdikleri demo videosuna ise buradan ulaşabilirsiniz.

Blog yazısını paylaş

Kopyalandi