Chaitin Tech güvenlik araştırmacıları, Apache Tomcat’in son 13 yılda yayınlanmış tüm sürümlerini etkileyen kritik bir güvenlik zafiyeti tespit ettiler. Ghostcat olarak adlandırılan ve CVE-2020-1938 koduyla tanımlanan bu zafiyet, saldırganların kimlik doğrulamadan webapps dizininde bulunan dosyaları okuyabilmelerine ve sunucu dosya yükleme izni veriyorsa uzaktan kod çalıştırabilmelerine olanak veriyor.

Zafiyet, Tomcat’in Apache sunucusu ile iletişim kurmasını sağlayan AJP (Apache JServ Protokolü) protokolünden kaynaklanıyor. AJP protokolü varsayılan olarak 8009/TCP portunu kullanmaktadır ve 0.0.0.0 IP adresine bağlıdır. Eğer AJP Connector aktifse ve AJP Connector portuna dışarıdan erişim varsa saldırganlar Ghostcat zafiyetinden yararlanabilirler. Zafiyetin demosuna buradan ulaşabilirsiniz.

Apache Tomcat yazılımının 9.0.31, 8.5.51 ve 7.0.100 sürümlerinin yayınlanmasıyla birlikte Ghostcat zafiyeti giderildi. En kısa sürede Apache Tomcat sürümünün güncelleştirilmesi önerilmektedir. Eğer Apache Tomcat yazılımı hemen güncellenemiyorsa, saldırganların zafiyetten yararlanamamaları için AJP portuna erişim kapatılabilir veya AJP dinleme adresi localhost olarak değiştirilebilir.

Facebook’ta 10 Yıllık Kritik Zafiyet Bulundu

Bir güvenlik araştırmacısı Facebook’ta 10 yıllık kritik bir güvenlik zafiyeti keşfetti. Zafiyet, Facebook’a bağlı uygulamaların, Facebook ile olan iletişiminden kaynaklanıyor. Zafiyetten yararlanan saldırganlar kullanıcıların Facebook hesaplarını ele geçirebiliyorlar.

Kullanıcılar, Facebook hesaplarını kullanarak Facebook’a bağlı olan 3. taraf uygulamalara Login with Facebook (Facebook ile Giriş Yap) özelliği ile giriş yapabilirler. Bu özellik kullanıldığında, Facebook ve 3. taraf uygulamalar OAuth 2.0 protokolü aracılığıyla token alışverişi yapar ve kimlik doğrulama işlemi gerçekleşir. Bu güvenlik zafiyetinden yararlanan saldırganlar, Facebook ve 3. taraf uygulamaların haberleşmesi sırasında OAuth akışını ele geçirebilirler ve kullanıcı hesaplarına ait olan token bilgisini elde edebilirler. Böylece saldırganlar, kullanıcıların; Instagram, Oculus, Netflix, Tinder, Spotify vb. hesaplarına erişim sağlayabilirler. Zafiyetin demo videosuna buradan ulaşabilirsiniz.

Zafiyeti Facebook’a bildiren araştırmacı, Facebook tarafından 55.000$ ile ödüllendirildi. Facebook ekibi, yaptıkları çalışmalar sonucunda zafiyeti giderdiler.

Let’s Encrypt, TLS Sertifikalarını İptal Ediyor

En popüler ücretsiz sertifika imzalama yetkililerinden biri olan Let’s Encrypt, 24 saat içerisinde 3 milyondan fazla TLS sertifikasının iptal edileceğini belirtti. Let’s Encrypt’in 29 Şubat’ta onayladığı ve tespit edildikten iki saat sonra düzeltilen hata, yeni TLS sertifikaları vermeden önce alan adı sahipliğini kontrol eden mekanizmada bulundu. Tespit edilen bu hata, domain adları üzerinde yeterince doğrulama yapılmadan sertifika verilmesine neden oluyor.

İnternet güvenlik ilkesi olan Certification Authority Authorization (CAA), domain adı sahiplerinin, belirli bir domain adı için dijital sertifika verme yetkisine sahip olup olmadıklarının sertifika yetkililerine bildirilmesini sağlıyor. Let’s Encrypt, domain doğrulama sonuçlarını doğrulama tarihinden itibaren 30 gün boyunca değerlendiriyor ve ardından, sertifikayı vermeden önce domain adını yetkilendiren CAA kaydını yeniden kontrol ediyor.

Let’s Encrypt tarafından kullanılan sertifika imzalama yazılımı Boulder’ın kodundaki hata, bir sertifika isteği, CAA’nın yeniden denetlenmesi gereken “N” adet domain adı içerdiğinde, sertifika içerisindeki domain’lerden bir tanesinin seçilmesine ve seçilen domainin N kez kontrol edilmesine neden oluyor. Örneğin 5 domain adı için sertifika isteği yapıldığında 5 tane domain adının her birinin denetlenmesi gerekirken, 5 domainden sadece 1 tanesi seçilip kontrol ediliyor.

Kullanılan sertifikanın değiştirilmesinin gerekip gerekmediğini kontrol etmek için bu adres kullanılabilir. Bununla beraber Let’s Encrypt’in yayınladığı zafiyetli sertifikalar listesi kontrol edilerek de kullanılan sertifikanın değiştirilmesinin gerekip gerekmediği öğrenilebilir. Listeye buradan erişebilirsiniz.

Nvidia Güvenlik Yaması Yayınladı

Nvidia, grafik sürücüsünde uzaktan kod çalıştırmaya, hizmet reddine, yerel hak ve yetki yükseltmeye neden olan güvenlik açıkları için yamalar yayınladı. Nvidia’nın grafik sürücüsündeki güvenlik açıkları oyun tutkunlarını hedef haline getiriyor ve Windows işletim sistemi kullanan oyun tutkunları için GeForce, Quadro ve Tesla markalı GPU’larda kullanılan ekran sürücülerini etkiliyor.

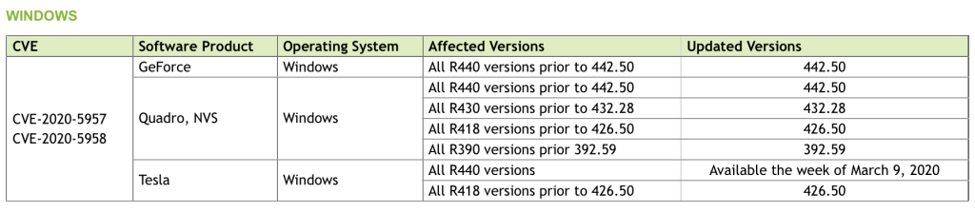

Tespit edilen güvenlik açıklarından en kritiği, grafik sürücüsünün kontrol panelinde bulundu. Bu güvenlik açığı, bir saldırganın DoS saldırısı yapmasına ve yerelde hak ve yetki yükseltmesine neden oluyor. CVE-2020-5957 kodlu güvenlik açığının CVSS standardındaki önem derecesi 10.0 üzerinden 8.4 olarak belirlendi. CVE-2020-5958 kodlu güvenlik açığı ise, bir saldırganın kontrol paneline zararlı bir DLL dosyası yükleyerek uzaktan kod çalıştırmasına, hizmet reddi verdirmesine ve kritik bilgi ifşasına neden oluyor. CVE-2020-5957 ve CVE-2020-5958 kodlu güvenlik açıklarından etkilenen sürümler ve güncel sürümleri Resim1’de gösterilmektedir.

Ayrıca, sanallaştırılmış işletim sistemlerinde, birden fazla sanal makinenin tek bir fiziksel GPU’ya eş zamanlı ve doğrudan erişmesini sağlayan Virtual GPU (vGPU) Manager’da güvenlik açıkları tespit edildi. Nvidia’ya göre, Virtual GPU eklentisinde bulunan CVE-2020-5959 kodlu güvenlik açığı, bir girdi değerinin yanlış doğrulanmasından dolayı hizmet reddine neden oluyor. CVE-2020-5959 kodlu güvenlik açığının CVSS standardındaki önem derecesi 10.0 üzerinden 7.8 olarak belirlendi. Kullanıcıların güvenlik açığından etkilenmemesi için son güncelleştirmeleri yapmaları önerilmektedir.