Google’ın Tehdit Analizi Grubu’ndan Clément Lecigne ve Qihoo 360’tan Ella Yu tarafından Internet Explorer’da kritik bir güvenlik zafiyeti keşfedildi. CVE-2020-0674 koduyla tanımlanan bu zafiyet, saldırganların hedef sistem üzerinde uzaktan komut çalıştırabilmelerine (Remote Code Execution) olanak veriyor.

Zafiyet, Internet Explorer script altyapısının (JScript.dll) bellekteki nesneleri işleme biçiminden kaynaklanıyor. Saldırganlar çeşitli sosyal mühendislik teknikleriyle, kullanıcıları özel hazırlanmış bir web sitesine yönlendirerek bu zafiyetten yararlanabilirler. Zafiyeti kullanan saldırganlar, sistem üzerinde bellek bozulmasına neden olabilirler ve sisteme geçerli kullanıcı haklarıyla erişim sağlayabilirler. Buna göre eğer sistem üzerindeki geçerli kullanıcı yönetici haklarına sahipse, saldırganlar sistem üzerinde yönetici haklarıyla işlemler yapabilirler.

Bu zafiyetten etkilenen işletim sistemlerinin ve Internet Explorer sürümlerinin listesi aşağıdaki tabloda yer almaktadır:

| IE Sürümü | İşletim Sistemi |

| Internet Explorer 10 | Windows Server 2012 |

| Internet Explorer 11 | Windows 10 Version 1803 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 Version 1803 for x64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1803 for ARM64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1809 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 Version 1809 for x64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1809 for ARM64-based Systems |

| Internet Explorer 11 | Windows Server 2019 |

| Internet Explorer 11 | Windows 10 Version 1909 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 Version 1909 for x64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1909 for ARM64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1709 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 Version 1709 for x64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1709 for ARM64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1903 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 Version 1903 for x64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1903 for ARM64-based Systems |

| Internet Explorer 11 | Windows 10 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 for x64-based Systems |

| Internet Explorer 11 | Windows 10 Version 1607 for 32-bit Systems |

| Internet Explorer 11 | Windows 10 Version 1607 for x64-based Systems |

| Internet Explorer 11 | Windows Server 2016 |

| Internet Explorer 11 | Windows 7 for 32-bit Systems Service Pack 1 |

| Internet Explorer 11 | Windows 7 for x64-based Systems Service Pack 1 |

| Internet Explorer 11 | Windows 8.1 for 32-bit systems |

| Internet Explorer 11 | Windows 8.1 for x64-based systems |

| Internet Explorer 11 | Windows RT 8.1 |

| Internet Explorer 11 | Windows Server 2008 R2 for x64-based Systems Service Pack 1 |

| Internet Explorer 11 | Windows Server 2012 |

| Internet Explorer 11 | Windows Server 2012 R2 |

| Internet Explorer 9 | Windows Server 2008 for 32-bit Systems Service Pack 2 |

| Internet Explorer 9 | Windows Server 2008 for x64-based Systems Service Pack 2 |

Güvenlik zafiyetinden etkilenmemek için son güncelleştirmelerin yapılması ve Microsoft tarafından yayınlanan güncelleştirmelerin takip edilmesi önerilmektedir. Ayrıca JScript.dll kütüphanesine erişim kısıtlanarak zafiyetin kötüye kullanımı engellenebilir.

500.000’den Fazla Sunucu, Router ve IoT Cihazına Ait Parolalar Sızdırıldı

Bu hafta 515.000 ‘den fazla sunucu, router ve IoT cihazına ait Telnet kullanıcı adı ve parola bilgileri bir hacker tarafından yayınlandı. Popüler bir hacking forumunda yayınlanan listede, her cihaza ait telnet kullanıcı adı ve parola bilgisi ile birlikte cihazların IP adresleri bulunuyor.

Yayınlanan listenin, tüm internet ağı üzerinde Telnet portu açık olan cihazların taranarak oluşturulduğu belirtildi. Tarama sonucu tespit edilen cihazların telnet kimlik bilgileri, üreticinin belirlediği varsayılan kullanıcı adı ve parola kombinasyonları ve tahmin edilmesi kolay parolalar denenerek elde edildi.

“Bot Lists” olarak adlandırılan bu tür listeler, IoT botnet’lerinde sıkça kullanılıyor. Hacker’lar, bu tür listeleri oluşturmak için internet üzerindeki cihazları tarıyorlar ve oluşturdukları listelerdeki kimlik bilgilerini, cihazlara bağlanmak ve zararlı yazılım yüklemek için kullanıyorlar. Daha önce de buna benzer listeler yayınlanmasına rağmen genelde bu tür listeler gizli tutulur ve yayınlanmaz. Bugüne kadar yayınlanan Telnet kimlik bilgisi sızıntılarından en büyüğünün bu olduğu belirtildi.

ZDNet tarafından yapılan açıklamaya göre liste, bir DDoS-for-hire (DDoS Kiralama) servisi sağlayıcısı tarafından yayınlandı. DDoS servis sağlayıcısı ise, verdiği DDoS servisini bir IoT botnet’i üzerinden vermek yerine, Cloud servis sağlayıcılarının kiraladığı yüksek çıkışlı sunucular üzerinden vereceği için listeyi yayınladığını belirtti.

Citrix, RCE Zafiyeti İçin Güncelleştirme Yayınladı

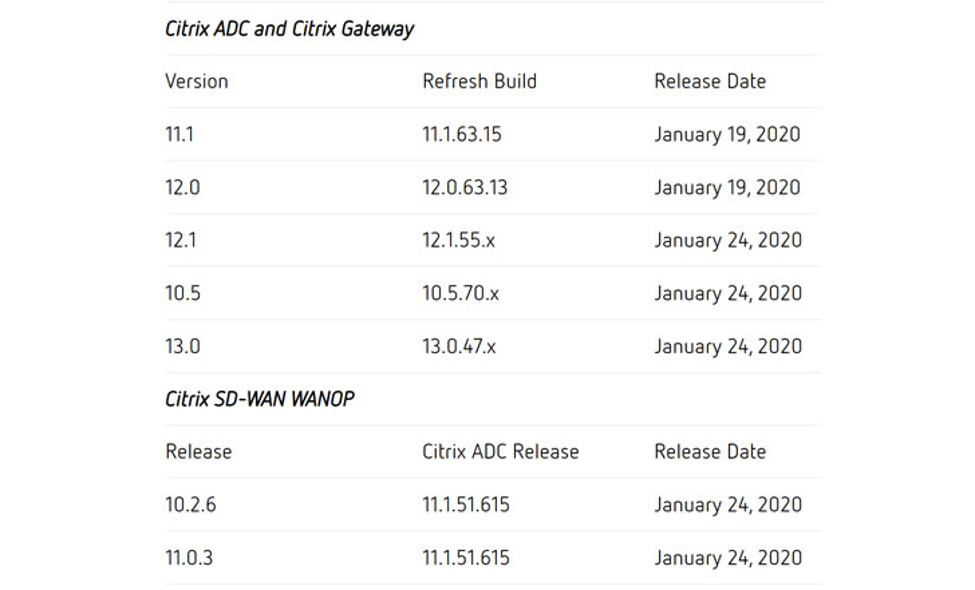

Citrix, ADC ve Unified Gateway üzerinde keşfedilen CVE-2019-19781 kodlu kritik güvenlik açığı için yamaları yayınlamaya başladı. Geçen hafta Citrix, tüm zafiyetli ADC ve Unified Gateway sürümlerine ait yamaları Ocak 2020’nin bitiminden önce yayınlayacağına dair bir çizelge paylaşmıştı. Çizelgeyi aşağıda görebilirsiniz.

Çizelgede belirtildiği gibi Citrix, 19 Ocak’ta ADC ve Unified Gateway 11.1 ve 12.0 sürümlerindeki RCE zafiyeti için yama yayınladı. Zafiyetin giderilmesi için yayınlanan yamaların acilen yapılması gerekmektedir. ADC 11.1 ve 12.0 için yayınlanan yamaların, aynı zamanda ESX, Hyper-V, KVM, XenServer, Azure, AWS ve GCP üzerinde host edilen veya Citrix ADC Service Delivery Appliance (SDX) üzerinde barındırılan Citrix ADC ve Citrix Gateway’ler için de geçerli olduğunu belirtildi. Çizelgeye göre 10.5, 12.1, 13.0 sürümlerinin yamaları ise 24 Ocak tarihinde yayınlanacak. Citrix ayrıca, birden çok ADC sürümüne sahip şirketlerin, yayınlanan yamaları her bir sürüm için ayrı ayrı uygulaması gerektiğini belirtti.

NSA, Windows 10’daki Güvenlik Zafiyetine Karşı Microsoft’u Uyardı

Ulusal Güvenlik Ajansı(NSA), Microsoft’un işletim sistemleri Windows 10 ve Server 2016/2019’daki sertifika doğrulama prosedüründe kritik bir güvenlik açığı bulduğunu Microsoft’a bildirdi.

CVE-2020-0601 kodlu güvenlik açığı, Windows’un kriptografik işlemler için kullanılan CryptoAPI(Crypt32.dll)’da bulunuyor ve Eliptik Eğri Şifreleme(ECC) kullanan sertifikaların güvenilirliği sağlama süreçlerini atlatmasına ve spoof etmesine olanak sağlıyor.

Örnek bir senaryoda zafiyeti başarılı bir şekilde exploit eden saldırgan, sahte bir kod imzalama sertifikası ile herhangi bir dosyayı güvenli bir kaynaktan geliyor gibi gösterebilir, geçerli bir X.509 sertifika zincirini spoof ederek hedefin TLS ile şifrelenmiş iletişimini dinleyebilir ve üzerinde değişiklik yapabilir.

Zafiyetten etkilenen işletim sistemlerinin detaylı bilgilerine buradan erişebilirsiniz. NSA’in hazırladığı teknik rapora buradan erişebilirsiniz.