Koronavirüs önlemleri nedeniyle birçok insan uzaktan çalışmaya başladı ve online iletişim platformlarının kullanımında artış yaşandı. Saldırganlar ise hedef sistemdeki kullanıcıları kandırmak ve sistemleri ele geçirmek için bu durumu bir fırsat olarak görüyorlar.

Son zamanlarda en çok kullanılan popüler iletişim platformu Zoom’u kullanan kullanıcılar, saldırganlar tarafından hedef haline gelmeye başladı. İçerisinde “Zoom” geçen alan adlarını alan saldırganlar, bu alan adları üzerinde sahte Zoom toplantıları oluşturup, sosyal mühendislik yoluyla hedef kullanıcıların bu toplantılara katılmalarını sağlıyorlar. Alan adının benzerliği sayesinde oluşturulan sahte toplantıların inandırıcılığını artıran saldırganlar, hedef kullanıcıya sahte platform üzerinden zararlı yazılım indirtmeyi amaçlıyor.

Check Point yayınladığı rapor ile pandeminin başlangıcından bu yana 1700’den fazla içinde “Zoom” geçen alan adı alındığını ve bu alan adlarından %4’ünün şüpheli özellikler içerdiğini açıkladı. Ayrıca yapılan açıklamada “zoom-us-zoom_#########.exe” ve “microsoft-teams_V#mu#D_##########.exe” gibi adlara sahip zararlı dosyaların tespit edildiği ve bu dosyaların çalıştırılması durumunda, hedef sistemlere PUA:Win32/InstallCore adlı zararlı yazılım yüklendiği belirtildi. (Zararlı yazılımın adında geçen # işareti rastgele rakamları temsil ediyor)

Check Point kullanıcılara bu saldırılardan etkilenmemeleri için aşağıdaki adımları uygulamasını öneriyor.

- Bilinmeyen kişiler tarafından gelen e-postalara ve dosyalara karşı dikkatli olunmalıdır.

- Bilinmeyen dosyalar açılmamalıdır ve bilinmeyen e-postalardaki bağlantılara tıklanmamalıdır.

- Benzer alan adlarına, maillerdeki ve web sitelerindeki yazım hatalarına ve bilinmeyen mail göndericilerine dikkat edilmelidir.

- İnternet üzerinden alınan bir ürünün orijinal kaynağından alınmasına dikkat edilmelidir.

- Uçtan uca koruma sağlayan bir mimariyle zero-day ataklarına karşı koruma sağlanmalıdır.

Bununla beraber, Zoom istemcisi kullanan kullanıcıların Windows kimlik bilgilerini tehlikeye atan kritik bir ‘UNC path injection’ zafiyeti de keşfedildi. Bu zafiyetten yararlanan saldırganlar, SMBRelay tekniği ile kullanıcıların Windows kullanıcı adlarını ve kullanıcıların parolalarına ait NTLM hash değerlerini elde edebiliyor. Yapılan açıklamada saldırıya olanak veren durum, Windows sistemlerde kurulu olan Zoom uygulamasının, URL’leri linklere dönüştüren UNC dosya yolunu desteklemesi olarak belirtildi. Bu özelliği kullanan saldırgan, hedef kullanıcılara x.x.x.xdosya gibi bir link gönderiyor ve kullanıcıların bu linke tıklamalarını bekliyor. Kullanıcının linkte tıklaması ile beraber Windows kimlik bilgileri elde ediliyor. Yapılan açıklamada bu zafiyet ile ilgili henüz bir yama yayınlanmadığı belirtildi. Yama yayınlanana kadar alternatif bir iletişim platformu kullanılması veya Zoom uygulamasının web tarayıcı üzerinden kullanılması önerilmektedir.

Marriott’ta 5,2 Milyon Müşteriyi Etkileyen Veri Sızıntısı Yaşandı

Uluslararası bir otel zinciri olan Marriott‘ta yaklaşık olarak 5.2 milyon otel misafirini etkileyen bir veri sızıntısı yaşandı. Marriott tarafından yapılan açıklamada, Şubat 2020‘nin sonunda iki çalışanın kimlik bilgileri kullanılarak çok sayıda otel misafirinin bilgilerine erişildiği belirtildi. Olay üzerine soruşturma başlatıldı ve kullanılan kimlik bilgileri devre dışı bırakıldı. Aşağıdaki bilgilerin sızdırıldığı açıklandı.

- Konuk İletişim Bilgileri

- Otel Misafirinin Adı

- Posta Adresi

- E-posta Adresi

- Telefon Numarası

- Hesap Numarası

- Puan Bakiyesi

- Cinsiyet bilgisi

- Doğum Tarihi

Marriott yaptığı açıklamada soruşturmanın devam ettiğini ve hesap parolalarına, kredi kartı bilgilerine ve pasaport bilgilerine erişilmediğini belirtti. Marriott, misafirlerin kendi kişisel bilgilerinin sızan veriler arasında bulunup bulunmadığını kontrol edebilecekleri bir portal hazırladıklarını ve buna ek olarak, veri sızıntısından etkilenen kullanıcılara 1 yıl boyunca ücretsiz olarak kişisel bilgi izleme hizmeti IdentityWorks’e kaydolma imkânı verdiğini belirtti.

DrayTek Cihazlarında Zero-Day Tespit Edildi

Tayvan menşeli DrayTek şirketi tarafından üretilen kurumsal ağ cihazlarında iki tane zero-day güvenlik açığı tespit edildi. Tespit edilen iki güvenlik açığı, DrayTek Vigor kurumsal switch’lerini, yük dengeleme cihazlarını, router’larını ve VPN ağ geçidi cihazlarını etkiliyor. Tespit edilen iki güvenlik açığı, saldırganların uzaktan “command injection” saldırısı yapmasına olanak veriyor. Zafiyeti kullanan saldırganlar uzaktan komut çalıştırarak kurumsal ağı dinleyebiliyor ve kurumsal ağdaki cihazlar üzerinde backdoor oluşturabiliyor.

DrayTek ağ cihazlarının son sürümlü ürünlerinde, tespit edilen Zero-Day’lere dair bir yama yapılmadığı belirtildi. Tespit edilen iki Zero-Day’den birinin /www/cgi-bin/mainfuction.cgi dosyasında bulunan keyPath ve rtick parametrelerinde, diğerinin ise web sunucu programı olan /usr/bin/lighttpd’de bulunduğu açıklandı.

NetLab araştırmacıları, güvenlik açığını exploit eden iki saldırgan gruptan ilkinin ağı dinleyerek casusluk yaptığını, ikinci grubun ise rtick parametresindeki güvenlik açığından faydalanıp uzaktan command injection saldırısı yaptığını doğruladı. İkinci grubun;

- 22335 ve 32459 numaralı TCP portlarında SSH backdoor,

- Süresiz bir web oturumu sağlayan backdoor,

- “wuwuhanhan:caonimuqin” kimlik bilgisiyle sistemde bir kullanıcı oluşturduğu belirtildi.

Kullanıcıların güvenlik açığından etkilenmemesi için kullandıkları Vigor2960, Vigor300B, Vigor3900 yazılımlarını ve DrayTek switch’lerindeki yazılımın son sürümlerini yüklemeleri gerekiyor.

Binlerce MSSQL Sunucusuna Backdoor Yüklendi

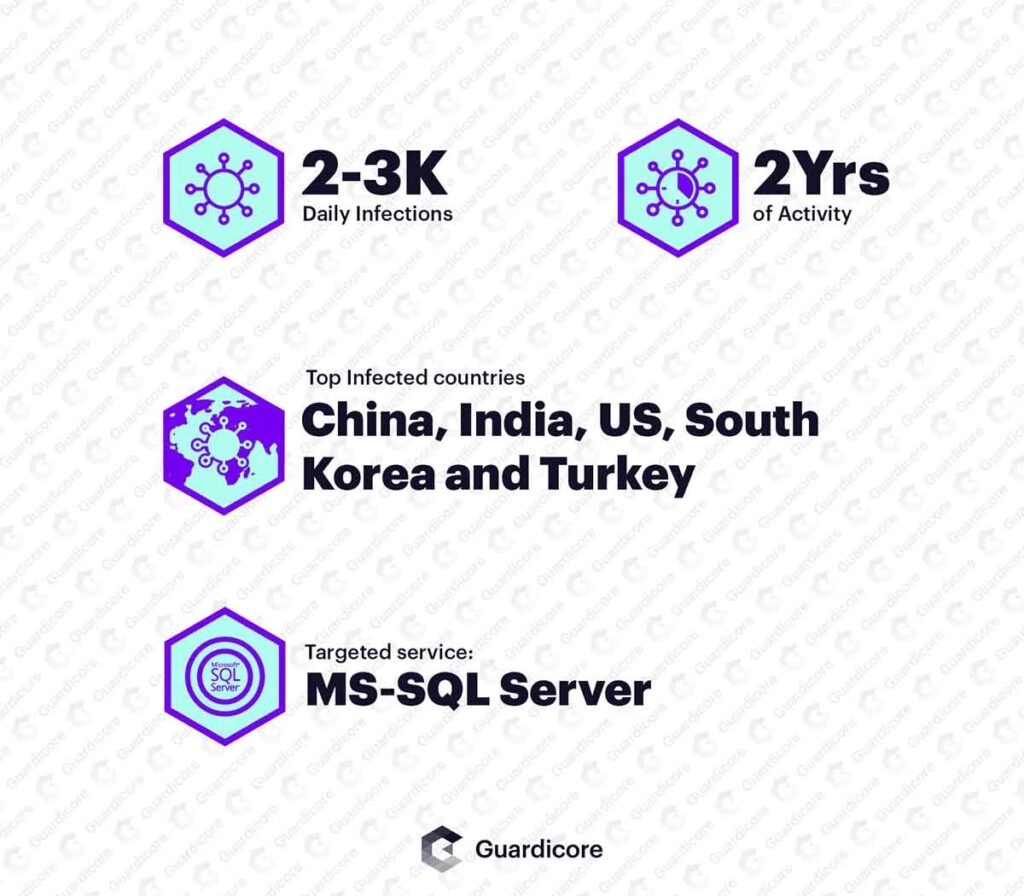

Guardicore Labs ekibi, 2018’den beri MSSQL sunucularını hedef alan bir saldırı tespit etti ve saldırının takibini kolaylaştırmak için saldırıyı Vollgar olarak adlandırdı. Vollgar, internete açık MSSQL sunucuları hedef alıyor ve basit kullanıcı adı/parola kombinasyonları bulunan sunuculara sızıp, sunucular içerisine birçok zararlı yazılım yüklüyor. Zararlı yazılımlar arasında uzaktan erişim araçları (RAT) ve kriptominer gibi birçok modül bulunuyor. Saldırgan grup sızdığı sunucuları kendi botnetlerine dahil ediyor.

Guardicore ekibi, saldırganların son birkaç hafta içinde günde yaklaşık 2.000-3.000 veritabanı sunucusunu başarıyla botnetlerine dahil ettiğini açıkladı. Botnete dahil olan sunucular arasında Çin, Hindistan, ABD, Güney Kore ve Türkiye merkezli sağlık, havacılık, bilişim ve telekomünikasyon gibi alanlarda çeşitli şirketlerin sunucuları da bulunuyor.

İnternete açık olan MSSQL sunucularının bu saldırılardan etkilenip etkilenmediğini kontrol etmek için, Guardicore Labs ekibinin Vollgar’ın izlerini tespit etmek amacıyla kullandığı Powershell script’i kullanılabilir. Script’i buradan indirebilirsiniz.

Bu ve benzeri saldırılardan etkilenmemek için MSSQL sunucunuzu internete açmamanız ve hesaplarınızda güçlü parolalar kullanmanız tavsiye edilmektedir.

Blog yazısını paylaş

Kopyalandi