Zoom Vanity URL, kurumların https://<kurum_adı>.zoom.us formatında özel URL adresleri ve kuruma özel sayfalar oluşturmalarını sağlayan bir özelliktir. CheckPoint araştırmacıları, Zoom’un Vanity URL özelliğinde bir 0-Day güvenlik zafiyeti keşfettiler. Bu zafiyetten yararlanan saldırganlar, bir kurum çalışanı gibi davranarak, kurum ile ilgili hassas bilgilere erişim sağlayabiliyorlar.

Saldırganlar zafiyetten yararlanmak için hedef kurum adıyla https://<kurum_adı>.zoom.us gibi bir özel URL edindikten sonra, kurbanlara çeşitli sosyal mühendislik teknikleriyle bu URL üzerinden bir toplantı bağlantısı göndererek, kurbanların saldırganlar tarafından oluşturulan toplantılara katılmalarını sağlayabiliyorlar. Böylece bir kurum çalışanı gibi davranan saldırgan, aynı toplantı ortamında bulunduğu kurum çalışanları aracılığıyla, hedef kuruma ait hassas bilgiler elde edebiliyor. CheckPoint araştırmacıları; kendine kurum çalışanı imajı veren bir saldırganın, orijinal bağlantı adresi https://zoom.us/j/########## olan bir toplantı için kurum çalışanlarına https://<kurum_adı>.zoom.us/j/########## gibi bir bağlantı adresi göndererek, kurbanların sahte toplantıya katılmasını sağlayabileceğini belirtiyor.

CheckPoint araştırmacıları tarafından yapılan açıklamada, bu zafiyetin Zoom’a bildirildiği ve Zoom ekibinin zafiyeti giderdiği belirtildi. Ayrıca Zoom, kullanıcılara katılmayı planladıkları herhangi bir toplantıya katılmadan önce, toplantının ayrıntılarını gözden geçirmelerini ve yalnızca güvendikleri bağlantılara katılmalarını önerdi.

RustScan Nmap Taramalarını Hızlandırıyor

Nmap, ağ tarama ve zafiyet tespiti amacıyla kullanılan açık kaynaklı bir güvenlik tarayıcısıdır. Nmap’in çalışmasını hızlandıran RustScan adlı bir araç yayınlandı. Brandon Skerritt tarafından geliştirilen bu araç, hedef sistem üzerinde bulunan açık portları tespit ediyor ve bu sonuçları Nmap’e aktarıyor.

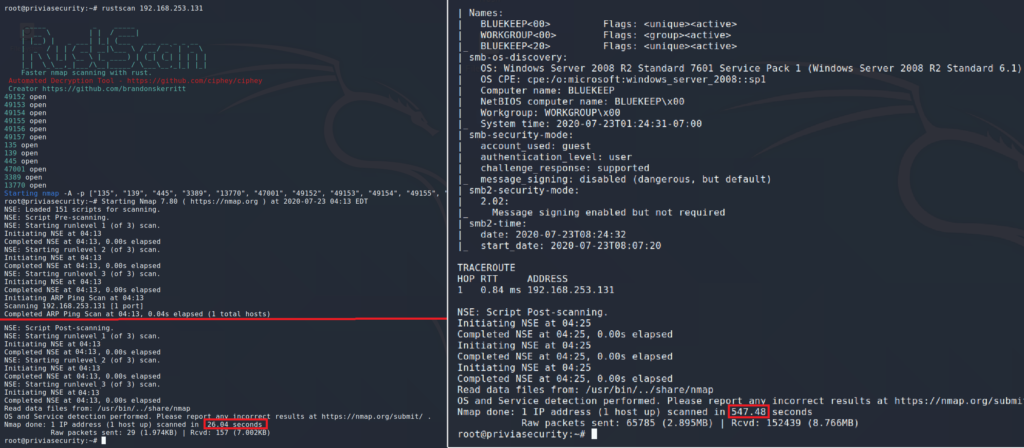

RustScan, önemli bir özellik olarak Nmap aracının çalışmasını hızlandırıyor. RustScan, 65535 portun tümünü 8-10 saniye gibi bir sürede tarayabiliyor. Kısa sürede açık portları tespit eden RustScan, elde ettiği sonuçları kullanarak Nmap taraması başlatıyor ve Nmap’in daha hızlı sonuç vermesini sağlıyor. Örneğin; Nmap aracının 17 dakikada gerçekleştirdiği bir tarama işlemini, RustScan 39 saniye gibi bir sürede gerçekleştirebiliyor.

Aşağıda RustScan ve Nmap araçları kullanılarak yapılan tarama işleminin sonuçlarını gösteren bir görsel yer almaktadır. Bu sonuçlara göre, Nmap ile yapılan tarama işlemi 9 dakikada, RustScan ile yapılan tarama işlemi ise 26 saniyede tamamlandı.

RustScan aracının kurulum adımlarına GitHub üzerinden ulaşabilirsiniz. Debian/KALI üzerinde kurulum yapmak için, buradan Debian paket dosyasını indirerek, dpkg -i komutuyla kurulum işlemi gerçekleştirebilirsiniz.

Docker API Yeni Bir Saldırı Türünde Kullanılıyor

Temmuz 2020’de bir grup siber güvenlik araştırmacısı, Docker image’lerde yeni bir saldırı türü bulduklarını ve saldırganların yanlış yapılandırılmış Docker API’ını kullanarak cloud-native ortamlarda siber saldırılar gerçekleştirdiğini açıkladı. Açıklamada saldırganların yanlış yapılandırılmış Docker API’larını kullanarak sistemlerde kalıcılık sağlamaya çalıştığı belirtildi. Yeni saldırı türünde, saldırgan yanlış yapılandırılmış Docker API portundan faydalanarak public registry’i çekmek yerine zararlı bir image oluşturuyor. Saldırgan, Alpine veya Ubuntu gibi image’lar kullanarak, makine oluşturma sürecinde uzak bir kaynaktan XMRIG gibi zararlı öğeler indirebiliyor ve makine içerisindeki tarayıcı tabanlı güvenlik sistemlerini çalışamaz hale getirebiliyor. Kullanılan image’ların bir yerde saklanmamasından dolayı kullanıcı tarafından kaldırılamaması bu saldırıyı diğerlerinden farklı kılıyor. Image adı ve id’si rastgele oluşturulduğu için uzmanlar bu saldırı ile ilgili herhangi bir engelleme listesi oluşturamıyor.

Linux Sistemler İçin ProcMon Versiyonu Yayınlandı

ProcMon(Process Monitor); gerçek zamanlı dosya sistemi, Registry ve process/thread işlemlerini gösteren gelişmiş bir Windows monitoring aracıdır. Microsoft, Linux sistemler için ProcMon’un bir versiyonunu yayınladı.

ProcMon: sistemde gerçekleşen olayları canlı olarak denetlemeye ve gerçekleşen olayları; dizinlerine, hangi kullanıcı tarafından oluşturulduğuna, processlere, ne kadar süre çalıştığına ve daha birçok özelliğe göre filtrelemeye olanak veriyor. Ayrıca ProcMon, gerçekleşen olayları detaylı bir şekilde loglayarak, sistemdeki sorunları çözmeyi ve zararlı yazılımları yakalamayı kolaylaştırıyor.

ProcMon’un Linux versiyonu ProcMon-for-Linux ise, Linux sistemlerdeki programların sistem çağrılarını izlemesini daha kolay bir hale getiriyor. ProcMon-for-Linux, Ubuntu 18.04 ve üzeri sistemlere, aşağıdaki adımlar izlenerek kurulabilir:

- wget -q -rs)/packages-microsoft-prod.deb -O packages-microsoft-prod.deb

- sudo dpkg -i packages-microsoft-prod.deb

- sudo apt-get update

- sudo apt-get install procmon

ProcMon-for-Linux’un kaynak kodlarına ise buradan ulaşabilirsiniz.

Blog yazısını paylaş

Kopyalandi